17.08.2019

''İçerikdeki Konular;

2.4. Bir Güvenlik Politikası Geliştirmek

2.5. Sitenizi Güvenli Hale Getirmenin Yolları

2.5.1. Bilgisayar Güvenliği

Bir Güvenlik Politikası Geliştirmek;

Sisteminiz için kullanıcılarınızın kolayca anlayıp izleyebileceği basit, ve genel bir politika yaratın.

Bu politika verinizi koruduğu gibi, kullanıcılarınızın özel hayatlarını da korumalı. Eklenmesi düşünülebilecek bazı şeyler: Kim sisteme erişime sahip (Arkadaşım hesabımı kullanabilir mi?) kim sistem üzerinde yazılım kurma iznine sahip, veri kime ait, felaketten sonra toparlanma, ve

sistemin uygun kullanımı.

‘‘Genel olarak kabul edilmiş bir güvenlik politikası’’

“İzin verilmemiş herşey yasaklanmıştır.”

ifadesi ile başlar. Bu, herhangi bir servis için bir kullanıcının erişimi onaylanmadığı sürece, o

kullanıcı erişim onaylanana kadar o servisi kullanmıyor olmalı anlamına gelir. Politikaların

kullanıcı hesapları üzerinde işlediğinden emin olun. Örneğin “Bu erişim hakları probleminin

nereden kaynaklandığını bulamıyorum, neyse, root olarak halledeyim” demek, çok bariz güvenlik açıklarına olduğu kadar, henüz hiç keşfedilmemiş olanlarına da yol açabilir. ‘‘rfc1244’’ kendi ağ güvenlik politikanızı nasıl oluşturabileceğinizi açıklayan, ‘‘rfc1281’’ ise her adımı ayrıntılı olarak anlatılmış örnek bir güvenlik politikasını içeren birer ‘‘RFC (Request For Comment’’ (Yorum İçin İstek) belgesidir.

Sitenizi Güvenli Hale Getirmenin Yolları;

Bu belge, uğrunda çok çalıştığınız değerli şeylerinizi güvenli hale getirebilmeniz için gereken

çeşitli yolları tartışacak. Bu değerli şeyler yerel makineniz, veriniz, kullanıcılarınız, ağınız, hatta

kendi saygınlığınız olabilir. Kullanıcılarınızın sahip olduğu veriyi bir saldırgan silerse saygınlığınız

ne olur? Ya şirketinizin, önündeki üç aylık süredeki proje planlarını yayımlarsa? Bir ağ kurulumu

planlıyorsanız, herhangi bir makineyi ağa dahil etmeden önce dikkate almanız gereken bir çok

etken vardır. Tek bir ‘‘PPP’’ hesabınız dahi olsa, ya da sadece küçük bir siteniz, bu saldırganların sizin sisteminizle ilgilenmeyecekleri anlamına gelmez. Tek hedefler, büyük, büyük ölçekli siteler

değildir Bir çok saldırgan basitçe, büyüklüğü farketmeden olabildiğince çok sitenin açıklarından yararlanmak ister. Ek olarak, sizin sitenizdeki bir güvenlik açığını, bağlı olduğunuz diğer sitelere erişim kazanmak amacıyla kullanabilirler. Saldırganların elinde çok zaman vardır, sisteminizi nasıl anlaşılmaz bir hale getirdiğinizi, ya da ne derece gözden sakladığınızı öğrenmek için tahmin yolunu değil, basitçe tek tek bütün olasılısıkları deneme yolunu seçerler. Bir saldırganın sisteminizle ilgileniyor oluşunun bir takım başka nedenleri de vardır, bunları daha sonra tartışacağız.

Bilgisayar Güvenliği;

Belki de sistem yöneticilerinin en çok yoğunlaştığı güvenlik alanlarından biri bilgisayar

bazında güvenliktir. Bu, tipik olarak, kendi bilgisayarınızın güvenli olduğundan emin

olmanız, ve ağınızdaki bütün herkesin de emin olduğunu ümit etmenizdir. İyi parolaların

seçilmesi, bilgisayarınızın yerel ağ servislerinin güvenli hale getirilmesi, hesap kayıtlarının

iyi korunması, ve güvenlik açıkları olduğu bilinen yazılımın güncellenmesi, yerel güvenlik

yöneticisinin sorumlu olduğu işler arasındadır. Bunu yapmak mutlak şekilde gereklidir,

fakat ağınızdaki bilgisayar sayısı arttıkça, gerçekten yıldırıcı bir iş haline dönüşebilir.

Yerel Ağ Güvenliği;

Ağ güvenliği, en az bilgisayarların güvenliği kadar gerekli olan bir kavramdır. Aynı ağ

üzerindeki yüzlerce, binlerce, hatta daha fazla bilgisayarla, güvenliğinizi her birinin tek tek

güvenli oluşu üzerine kuramazsınız. Ağınızı sadece izin verilen kullanıcıların kullandığını

garanti altına almak, güvenlik duvarları oluşturmak, güçlü bir şifreleme kullanmak, ve

ağınızda “yaramaz” (yani güvensiz) makineler bulunmadığından emin olmak, güvenlik

yöneticisinin görevlerinin bir parçasıdır. Bu belgede sitenizi daha güvenli bir hale getirmek için kullanılan teknikleri tartışacağız, ve bir saldırganın korumaya çalıştıklarınıza erişim sağlamasını engellemek için gereken yollardan bazılarını göstermeye çalışacağız.

Karmaşıklaştırma Yoluyla Güvenlik;

Tartışılması gereken güvenlik tiplerinden biri "karmaşıklaştırma yoluyla güvenlik"tir. Bunun

anlamı, örneğin, güvenlik açıkları bulunan bir servisin standart olmayan bir porta (kapı)

taşınmasıdır, saldırganların bu şekilde servisin nerde olduğunu farketmeyerek bu açıktan

yararlanamayacağı umulur. Diğerlerinin ise servisin nerde olduğunu bilmeleri, dolayısıyla

yararlanabilmeleri gerekir. Sitenizin küçük, veya göreli olarak daha küçük ölçekli oluşu,

saldırganların sahip olduklarınızla ilgilenmeyeceği anlamına gelmez. Önüzümüzdeki

bölümlerde tartıştıklarımız arasında neyi korumakta olduğunuz da bulunacak.

Fiziksel Güvenlik;

Güvenliğin dikkate almanız gereken ilk katmanı bilgisayar sistemlerinizin fiziksel güvenliğidir.

Makinenize kimler doğrudan erişim sağlayabiliyor? Sağlamalılar mı? Makinenizi kurcalamalarını

engelleyebiliyor musunuz? Engellemeli misiniz? Sisteminizde ne kadar fiziksel güvenliğe gereksinimiz olduğu, durumunuza ve/veya bütçenize bağlıdır. Eğer bir ev kullanıcı iseniz, büyük olasılıkla çok fazla gereksiniminiz yoktur (tabii ki makinenizi çocuklardan veya rahatsız edici akrabalarınızdan korumanız gerektiğini düşünebilirsiniz.) Eğer bir laboratuvardaysanız, ciddi anlamda daha fazlasına ihtiyacınız vardır, ama kullanıcıların da aynı zamanda işlerini makineler üzerinde yapabilmesi gerekir. İzleyen bölümler bu konuda yardım etmeye çalışacak. Eğer bir ofisteyseniz, makinenizi mesai saatleri dışında, veya makinenizin başında değilken daha güvenli hale getirmeye ihtiyacınız olabilir veya olmayabilir de. Bazı şirketlerde, konsolun güvensiz bir durumda bırakılması işten çıkarılma sebebi olabilir. Kilitler, (elektrikli) teller, kilitli dolaplar, ve kamerayla izleme gibi apaçık yöntemlerinin hepsi iyi fikir olmakla birlikte bu belgenin konusu ötesindedir.

Özet

Bilgisayar Kilitleri;

Yeni PC’lerin çoğunda bir “kilitleme” özelliği bulunur. Genellikle bu, kasanın önünde yer alan ve

beraberinde gelen anahtar kullanılarak açılıp kapanabilir bir kilittir. Kasa kilitleri PC’nizin

çalınmasını, ya da kasanın açılarak donanımınıza doğrudan bir müdahele edilmesini veya

parçaların çalınmasını engeller. Bazı durumlarda bilgisayarınızın kapatılıp, disket veya başka

donanım ile yeniden açılmasının engellenmesini de sağlayabilirler. Bu kasa kilitleri, ana karttaki desteğe, ve kasanın nasıl yapıldığına göre değişik şeyler de yapabilir. Bazı PC’lerde bu kilitler öylesine yapılmıştır ki kasayı açmak için kırmanız gerekir. Diğer bazı PC’lerde ise, yeni bir klavye ya da fare takmanıza izin vermezler. Bununla ilgili bilgiyi kasanızın veya ana kartınızın kullanım rehberinde bulabilirsiniz. Kilitler genelde düşük kalitelidir ve uygun bir maymuncukla kolayca açılabilirler, ama buna rağmen bazı durumlarda gerçekten etkili bir koruma yöntemi olabilirler. Bazı makinelerin (SPARClar ve Mac’ler dikkate değer), arka taraflarında içinden bir telin

geçebileceği iki tane delik vardır. İçinden bir tel geçirdiğinizde, saldırganlar kasayı açabilmek için

teli kesmek veya kasayı kırmak zorunda kalırlar. Bir asma kilit veya bir şifreli kilit takmak bile

makinenizin çalınmasında oldukça caydırıcı olabilir.

BIOS Güvenliği;

BIOS, ‘‘x86’’ tabanlı donanımızı yönlendiren ve ayarlarını yapan en alt düzeydeki yazılımdır. ‘‘LILO’’ ve diğer Linux sistem yükleme yöntemleri, Linux makinenizin nasıl açılacağına karar vermek için BIOS’a erişir. Linux’un çalıştığı diğer donanımlarda da benzer bir yazılım bulunur (Mac’lerde OpenFirmware ve yeni Sun’larda Sun boot PROM’u gibi.) BIOS’unuzu kullanarak saldırganların bilgisayarınızı kapatıp açmasını, ve Linux sisteminizi yönlendirmesini engelleyebilirsiniz. Bir çok BIOS bir parola ayarı yapmanıza izin verir. Bu o kadar da çok güvenlik sağlamaz (BIOS sıfırlanabilir, veya kasa açılarak çıkarılabilir) ama iyi bir caydırıcı etken olabilir (yani zaman alacak ve kurcalamanın izleri kalacaktır). Benzer şekilde, s/Linux (SPARC™ işlemcili makineler için Linux) sisteminizde, açılış parolası için EEPROM’unuzu kullanabilirsiniz. Bu saldırganları yavaşlatacaktır. BIOS parolalarına güvenmenin diğer bir riski varsayılan parola sorunudur. Çoğu BIOS üreticisi, insanların parolalarını unuttuklarında bilgisayarlarını açıp pilleri çıkarmasını beklemediği için, BIOS’lara, seçilen paroladan bağımsız bir parola koymuştur. Bu parolalardan yaygın olarak kullanılanlar:

‘‘j262 AWARD_SW AWARD_PW lkwpeter Biostar AMI Award bios BIOS setup cmos AMI!SW1

AMI?SW1 password hewittrand shift + s y x z’’ Ben ‘‘Award BIOS için olan AWARD_PW’’ parolasını denedim ve çalıştı. Bu parolalar üreticilerin ‘‘www’’ sayfalarından ve ‘‘http://astalavista.box.sk’’ adresinden kolaylıkla ulaşılabilir durumdadır ve böyle olduğu için de BIOS parolasının yeterince bilgili bir saldırgana karşı yeterli bir koruma olduğu düşünülemez. Çoğu x86 BIOS’u, diğer bazı güvenlik ayarlarına sahiptir. BIOS kitapçığınıza bakabilir, veya bir sonraki açılışta BIOS’a girerek ne tür ayarlar olduğunu gözden geçirebilirsiniz. Örneğin, bazı BIOS’lar disket sürücülerden sistem yüklenmesine izin vermez, bazıları da BIOS’un bazı özelliklerinin kullanılması için bir parola gerektirir.

Not: Makineniz sunucu görevi yapıyorsa, ve bir açılış parolası koyduysanız, makineniz başında

kimse olmadığı zaman açılmayacaktır. Örneğin bir elektrik kesilmesi durumunda makinenin

açılması için başına giderek parolayı girmeniz gerekecek.

Sistem Yükleyici Güvenliği;

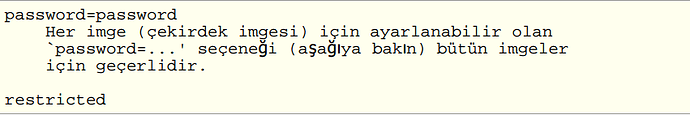

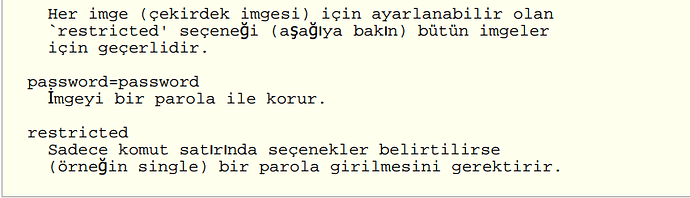

Çeşitli Linux sistem yükleyicileri de bir parola belirlenmesine izin verebilir. Örneğin, LILO’da

‘‘password’’ ve ‘‘restricted’’ ayarları vardır, ‘‘password’’ açılış (sistem yükleme) sırasında bir

parola ister, restricted ise sadece ‘‘LILO’’ satırında bir seçenek (single gibi) belirtirseniz

parola ister.

lilo.conf’un man (yardım) sayfasından:

Parolaları belirlerken bir gün onları hatırlamanız gerekeceğini aklınızdan çıkarmayın. Ayrıca bu

parolaların kararlı bir saldırganı sadece yavaşlatacağını da unutmayın. Parolalar birinin sistemi

disketle açıp sabit disk bölümünüzü bağlamasını engellemez. Eğer açılış bağlamında bir güvenlik

uyguluyorsanız, o zaman BIOS’tan disketten açılışı da engelleyip, BIOS’u da bir parola ile

koruyabilirsiniz. Aklınızdan çıkarmamanız gereken bir diğer konu da ‘’/etc/lilo.conf’’ dosyasının erişim izinlerinin “600” olması gerektiğidir. Aksi takdirde diğerleri parolanızı okuyabilir!

GRUB bilgi sayfasından: ‘‘GRUB’’ sadece yöneticilerin etkileşimli işlemleri başlatabilmesi (örneğin

menü girişlerini düzenlemek ve komut-satırı arayüzüne girebilmek) için “password” özelliği

sunmaktadır. Bu özelliği kullanmak için, yapılandırma dosyanızda ‘password’ komutunu

aşağıdaki gibi çalıştırmalısınız (*note password: password --md5 PASSWORD

Eğer bu belirtilirse, ‘’

‘’ tuşuna basıp doğru parolayı girene dek ‘‘GRUB’’ tüm etkileşimli

denetimlere izni kısıtlar. ‘–md5’ seçeneği GRUB’a 'PASSWORD’ün MD5 formatında olduğunu

söyler. Eğer girilmezse, ''GRUB 'PASSWORD’ün açık metin olduğunu varsayar. Parolanızı ‘md5crypt’ komutu ile şifreleyebilirsiniz.(*note md5crypt). Örneğin, grub kabuğunu başlatın (*note Invoking the grub shell::), parolanızı girin: grub> md5crypt ‘‘Password: ********** Encrypted: $1$U$JK7xFegdxWH6VuppCUSIb.’’

Sonra da şifrelenmiş parolayı kopyalayıp yapılandırma dosyanızın içine yapıştırın.

Grub’da aynı zamanda doğru parolayı girmediğinizde disk bölümünü kitlemeye olanak sağlayan

‘lock’ komutu da vardır. Basitçe '‘lock’'sözcüğünü ekleyin ve disk bölümünü parola sağlanmadan

erişilemez olacaktır. Eğer farklı bir sistem yükleyici hakkında herhangi biri güvenlikle ilgili bilgiye sahipse duymaktan memnun oluruz ( grub, silo, milo, linload, vb.)

Not: Makineniz sunucu görevi yapıyorsa, ve bir açılış parolası koyduysanız, makineniz başında

kimse olmadığı zaman açılmayacaktır. Örneğin bir elektrik kesilmesi durumunda makinenin

açılması için başına giderek parolayı girmeniz gerekecek.

‘‘xlock and vlock’’

Eğer zaman zaman makinenizin başından uzaklaşıyorsanız, konsolu “kilitleyebilmek”, böylece

hiçkimsenin çalışmanızı kurcalayamamasını, veya bakamamasını sağlamak hoş olur. İki program bu iş için var: xlock ve vlock. xlock bir X görüntü kilidi. X’i destekleyen tüm Linux dağıtımlarında muhtemelen bulunuyordur. Tüm seçenekler hakkında bilgi almak için man (yardım) sayfasına bir göz atmanız gerekebilir, ama genellikle xlock’u konsolunuzdaki herhangi bir xterm’den çalıştırabilirsiniz. xlock bir kere çalıştı mı görüntüyü kitler ve kilidin kalkması için parolanızı girmenizi gerektirir.‘’

Okuduğunuz için teşekkür ederim.

Konuya gelecek ilgiye göre devamı gelecektir.